高级持续性威胁(APT)正日益成为针对政府和企业重要资产的不可忽视的网络空间重大威胁。由于APT攻击往往具有明确的攻击意图,并且其攻击手段具备极高的隐蔽性和潜伏性,传统的网络检测手段通常无法有效对其进行检测。近年来,APT攻击的检测和防御技术逐渐引起各国政府和网络安全研究者的关注。

一、发达国家APT组织治理相关研究

1.1 战略层面,美国强调“美国优先”和“以实力促和平”

特朗普政府先后发布《国家安全战略报告》、《国防部网络战略》和《国家网络战略》,诠释了特朗普的“美国优先”的战略,强调“网络威慑”和“以实力促和平”,突出强调网络战的重要性,将“军事和武力”作用置于外交和国务之前,强调保护美国基础设施来保证美国的持续繁荣。同时强调人工智能(AI)对于经济增长重要性。

1.2 法规层面,美国立法进行APT组织跟踪

2018年9月5日,美国众议院投票通过《2018网络威慑与响应法案》,旨在阻止和制裁未来国家支持的针对美国的网络攻击,以保护美国的政治、经济和关键基础设施免受侵害。该法案要求美国总统确认高级持续威胁(APT)组织名单,并在《联邦公报》(Federal Register)中公布并定期更新。

2010年9月,《*****》披露,五角大楼力求在网络战争中先发制人,并达到欺骗、拒止、分离、降级、毁坏的“5D”效果。网络战攻击层面的研究是美国政府以及下属的研究机构一直以来的重点,根据美国近年来围绕网络战构建的模型来看,以多层次知识图谱映射战场网络,结合靶场演练进行模型验证是一个重要研究的方向。

1.3.1 DARPA的Plan X用知识图谱描绘战场地图支撑VR作战

PLAN X是DARPA在2012年公布的一个项目,主要目标是开发革命性的技术,在实时、大规模和动态的网络环境中理解、规划和管理网络战。基于一个建立好的通用地图,帮助军方网络操作人员利用可视化的方式在战场中执行网络入侵的任务。PLAN X利用自动化构建战场网络图谱的技术,将战场中网络地图、作战单元、能力集转化为图谱中节点和边的**,基于作战人员预先设定的战术目标,进行自动化图谱搜索,找到优异入侵路径和入侵方案,提供给作战人员。

1.3.2 MITRE公司的CyGraph原型支撑网络作战

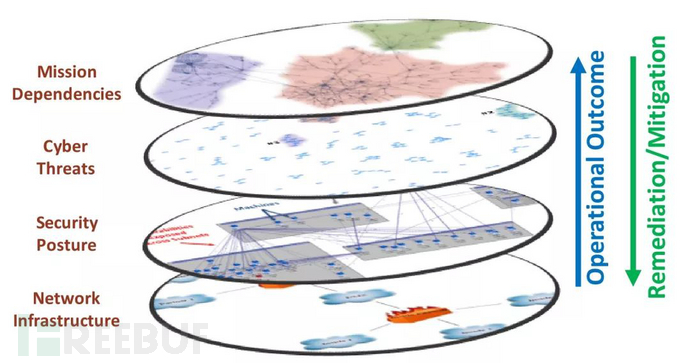

CyGraph是MITRE在图模型研究方面的原型系统。CyGraph使用了层级的图结构,包括网络架构(Network Infrastructure)、安全状态(Security Posture)、网络威胁(Cyber Threats)、任务依赖(Mission Dependencies)四个层次的图数据,用于支持针对关键资产保护的攻击面识别和攻击态势理解等任务。

图1.1 CyGraph的多层图谱结构

1.4 防御层面,研发基于ATT&CK的新一代APT描述语言模型

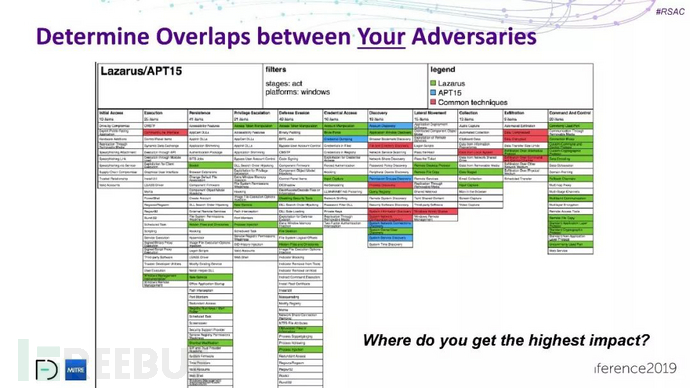

ATT&CK是一个反映各个攻击生命周期的攻击行为的模型和知识库。ATT&CK采用知识库分析对手攻击方法,评估现有防护体系,同时可以和靶场结合,进行攻击仿真测试和自动化验证,同时多家国外安全厂商利用其检测追踪APT组织的实际效果。

图1.2 ATT&CK 针对lazarus和APT15的TTP能力对比分析

二、基于知识图谱的APT组织追踪实践

基于知识图谱的APT追踪实践是以威胁元语模型为核心,采用自顶向下的方式构建APT知识图谱。

2.1 基于威胁元语模型的实体类构建

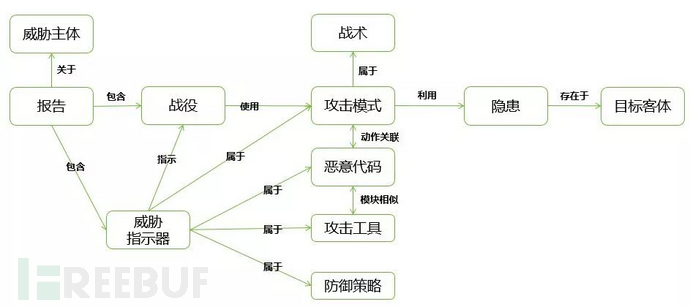

APT知识类型定义参考各类现行的安全标准规范,如攻击机制的通用攻击模式枚举和分类(CAPEC),恶意软件属性枚举和特征(MAEC)以及公共漏洞和暴露(CVE)等,设计了十二个知识类型:攻击模式、战役、防御措施、身份、威胁指示器、入侵集、恶意代码、可观察实体、报告、攻击者、工具、漏洞。

2.2 APT知识图谱本体结构

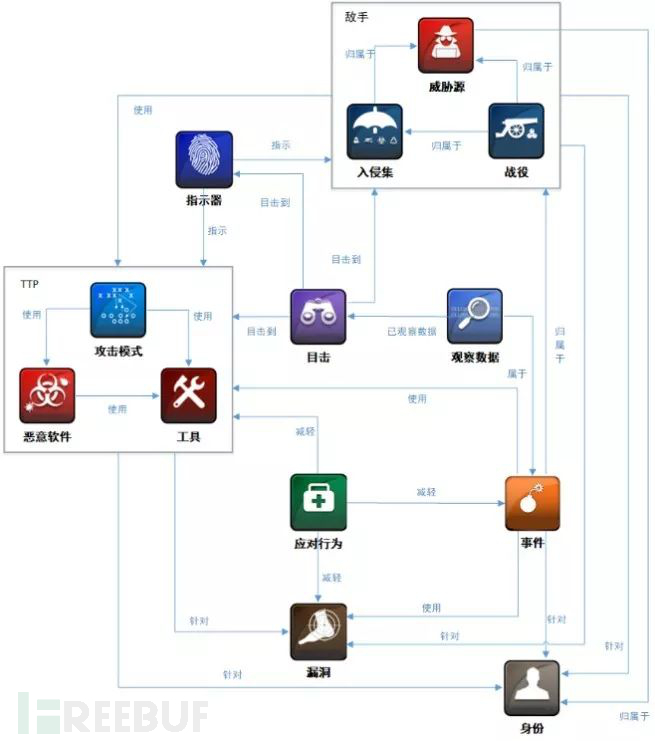

知识类型定义只将描述APT组织特征的相关信息形成孤立的知识结点,知识节点之间并无语义关系。语义设计一方面提取美国国家漏洞库(NVD)中包含的漏洞、脆弱性、资产、攻击机制相关的专家知识,其次参照STIX定义的七类关系,STIX2.0对象关系总览如下图2.1所示。

图 2.1 STIX2.0结构图

汇总归纳APT报告中涉及的多类语义关系,包括“指示”、“利用”、“属于”等语义关系,构建如图2.2所示本体结构。

图 2.2 APT知识图谱本体结构

2.3 APT攻击组织知识库构建

本文以自上而下的方式建立APT知识库,首先进行信息抽取对齐的操作,以APT知识图谱本体为基础,从海量数据中提取APT组织相关的知识实体、属性及知识关系。之后根据APT知识本体中定义的知识属性进行属性消歧融合补充,输出APT知识库。

APT组织相关信息来源有结构化的数据(结构化的情报数据库、STIX情报)、半结构化数据(Alienvault等开源情报社区网站、IBM x-force情报社区网站、MISP、ATT&CK)、非结构化数据(Talos安全博客、Github APT报告)。

2.4 实验及应用

本文构建的APT主题知识图谱目前收录APT组织257个,如图2.3所示。

图2.3 APT组织总览

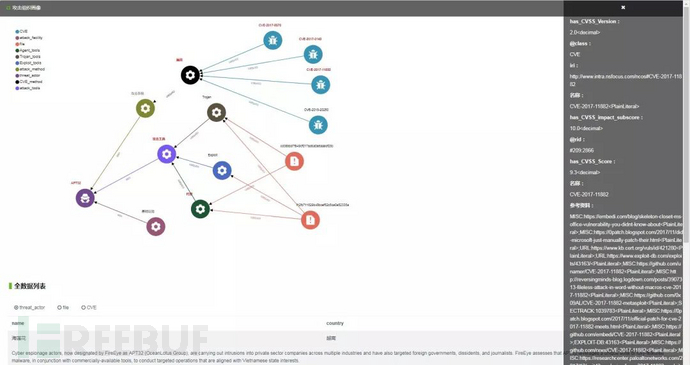

结合构建的知识图谱本体结构,通过语义搜索的方式针对APT32攻击组织进行了画像,如图2.4、2.5所示。

图2.4 APT32 钻石模型

图 2.5 APT 32画像

画像信息包括APT32组织控制的基础设施、技术手段以及攻击工具。结合APT画像知识,通过APT组织特征的实时监控比对,标注事件的组织关联性,实现APT组织活跃情况的实时监测统计。

基于在某环境下IDS和沙箱探针设备,4台服务器组成的大数据分析集群实验环境,结合知识图谱提供的APT组织画像特征,在2019年6月2日至6月9日时间段上共发现5个APT组织的活跃情况,结果如图2.6所示。

图2.6 APT组织追踪

三、对策建议

1、完善针对APT攻击相关的政策法规的制定。目前我国政府尚未专门针对APT攻击出台响应的政策与法规,这对于促进、规范和指导国内APT攻击的分析与检测工作非常不利。

2、推荐共建、共研共享的研究生态。我国政府和企业的合作还需要进一步深化,构建能够在行业和国家层面通行的技术方案和模型标准。

3、构建统一的情报共享格式,加强情报的共享。GB/T 36643-2018《信息安全技术 网络安全威胁信息格式规范》自推行以来,依然没有很好地在国内政企当中得到广泛的应用。

4、加强通用威胁元语模型的构建。我国目前尚未完整构建起一整套通用威胁元语,用于支撑统一的威胁情报表达格式和APT相关威胁情报及知识的共享。

关于如何进行基于知识图谱的APT组织追踪治理就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

文章包含AI辅助创作:如何进行基于知识图谱的APT组织追踪治理,发布者:亿速云,转载请注明出处:https://worktile.com/kb/p/26463

微信扫一扫

微信扫一扫  支付宝扫一扫

支付宝扫一扫