apt

-

apt28攻击活动分析报告是怎样的

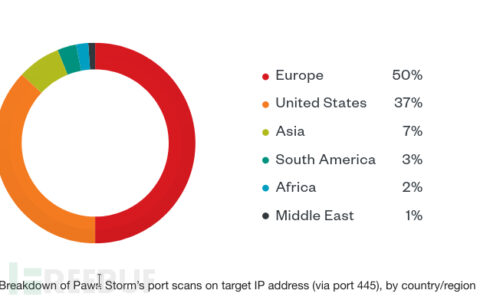

本篇文章为大家展示了APT28攻击活动分析报告是怎样的,内容简明扼要并且容易理解,绝对能使你眼前一亮,通过这篇文章的详细介绍希望你能有所收获。 在过去的一年中,俄罗斯最大的黑客组织APT28一直在扫描和探测互联网中存在漏洞的电子邮件服务器。据报告,APT28在过去十年中的主要使用鱼叉式网络钓鱼,针对…

-

如何进行apt41 Speculoos后门分析

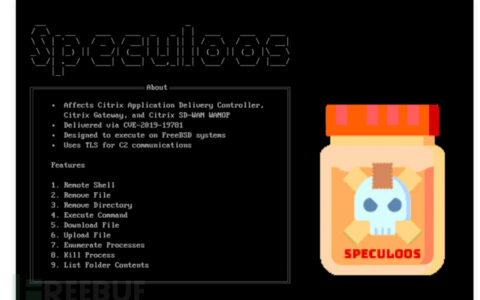

这篇文章将为大家详细讲解有关如何进行APT41 Speculoos后门分析,文章内容质量较高,因此小编分享给大家做个参考,希望大家阅读完这篇文章后对相关知识有一定的了解。 2020年3月25日,FireEye发表了APT41全球攻击活动报告。此攻击活动发生在1月20日至3月11日期间,主要对Citr…

-

如何一键接入排查SolarWinds供应链apt攻击

SolarWinds供应链APT攻击事件被爆出 近日,SolarWinds供应链APT攻击事件引起了业界的关注。SolarWinds官方发布公告称,在SolarWinds Orion Platform的2019.4 HF5到2020.2.1及其相关补丁包的受影响版本中,存在高度复杂后门行为的恶意代码…

-

如何进行基于威胁情报周期模型的apt木马剖析

关于威胁情报处理周期模型 “威胁情报处理周期”(F3EAD)一词源于军事,是美陆军为主战兵种各级指挥员设计的组织资源、部署兵力的方法。网络应急响应中心借鉴这套方法,分以下六个阶段处理威胁情报信息: 威胁情报处理周期F3EAD 威胁情报处理周期模型的应用 名列前茅步:查找 某月某日,部署在合作方公有云…

-

SolarWinds供应链apt攻击事件安全风险的示例分析

背景 12月13日,美国拔尖安全公司FireEye(中文名:火眼)发布报告称,其发现一起全球性入侵活动,命名该组织为UNC2452。该APT组织通过入侵SolarWinds公司,在SolarWinds Orion商业软件更新包中植入恶意代码,进行分发,FireEye称之为SUNBURST恶意软件。该…

-

如何实现apt34泄密武器报告分析

APT34是一个来自于伊朗的APT组织,自2014年起,持续对中东及亚洲等地区发起APT攻击,涉猎行业主要包含政府、金融、能源、电信等。多年来,攻击武器库不断升级,攻击手法也不断推陈出新,并且攻击行为不会因为被曝光而终止。 APT34组织背景 4月17日,有国外媒体报道,一个名为“Lab Dookh…

-

使用ZoomEye寻找apt攻击的示例分析

ZoomEye线上的数据是覆盖更新的模式,也就是说第2次扫描如果没有扫描到数据就不会覆盖更新数据,ZoomEye上的数据会保留第1次扫描获取到的banner数据,这个机制在这种恶意攻击溯源里其实有着很好的场景契合点:恶意攻击比如Botnet、APT等攻击使用的下载服务器被发现后一般都是直接停用抛弃,…